Fundacja OWASP zajmuje się tworzeniem poradników i wskazówek mających na celu podnoszenie bezpieczeństwa systemów.

W dzisiejszym artykule zwrócimy uwagę przede wszystkim na to, w jaki sposób możesz zapewnić cyberbezpieczeństwo w IoT dzięki wykorzystaniu protokołów szyfrujących. aznaczono, jako jeden z istotnych punktów.

Kwestie zapewnienia cyberbezpieczeństwa w systemie IoT, rozpocznij od zadbania, żeby dane przechowywane w urządzeniach i w chmurze używały protokołów, które dokonują operacji szyfrowania w warstwie prezentacji.

Wersje współzależności - Open SSL czy serwery SSH - w szczególnych konfiguracjach mogą być zagrożone atakiem, a tym samym możliwością uzyskania dostępu do danych wrażliwych przez osoby trzecie. Należy zatem wybierać wersje współzależności, które mają niską podatność na tego typu zagrożenia.

Pożądaną praktyką zwiększającą poziom cyberbezpieczeństwa w IoT jest realizacja operacji szyfrowania danych wyłącznie przez systemy kryptograficzne np. TPM czy HSM.

Mechanizm kryptograficzny, którego użyjesz do zapewnienia poufności danych, musi być wykorzystany w sposób staranny i prawidłowy. Kluczem do tego będzie prawidłowa konfiguracja oraz wykluczenie scenariusza renegocjacji połączenia poprzez dewaluację ich do schematów ze znanymi podatnościami (Downgrade Cryptographic Attack).

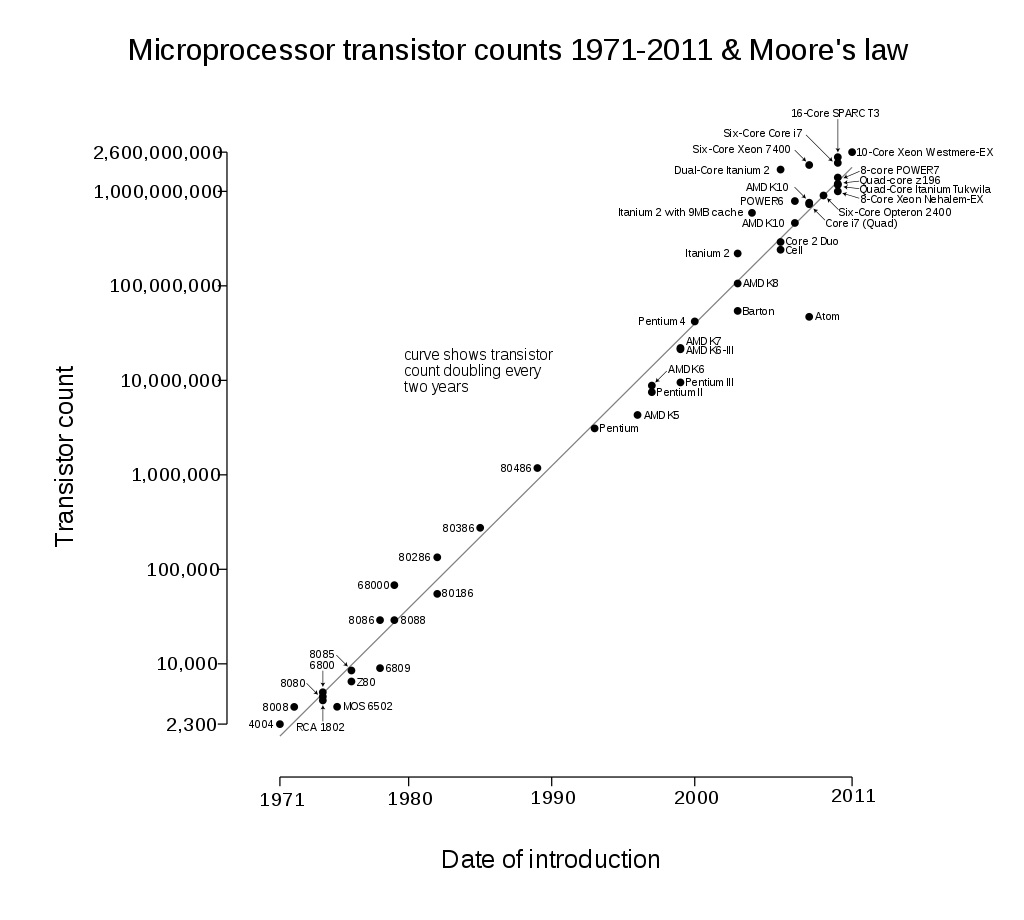

Zwróć także uwagę na to, że metoda szyfrowania jest skuteczna tylko wtedy, gdy zgodnie z prawem Gordona Moore’a, nadąża za wykładniczym wzrostem mocy obliczeniowej.

Moore to jeden z założycieli firmy Intel, który dokonał obserwacji wykładniczego tempa wzrostu tranzystorów. Schematy kryptograficzne, które za nim nie nadążają, są coraz częściej uznawane za niebezpieczne, a w konsekwencji -są wycofywane z rynku.

Największe błędy bezpieczeństwa najstarszych schematów SSL: SSlv2 DROWN attack czy SSLv3 – Poodle attack wynikają z luk w architekturze tych rozwiązań. Umożliwiły one przejście do schematów TLS. Teoretycznie najgorszym możliwym rozwiązaniem jest dopuszczenie renegocjacji do formy komunikacji, pomijając szyfrowanie w jakiejkolwiek formie.

Czym jest renegocjacja? Wyobraź sobie, że dzwonisz do swojego znajomego, aby umówić się z nim na sobotni lunch. Jeśli nie odbierze, to jest ryzyko, że nie zastaniesz go, gdy zjawisz się w restauracji, natomiast jeśli odbierze, istnieje większa szansa, że Wasze spotkanie się odbędzie.

Z protokołami szyfrowania w urządzeniach IoT bywa podobnie. Zanim się połączą, na jednej z warstw następuje swego rodzaju “negocjacja połączenia”, bo protokoły muszą się zestawić. Jeśli klient otrzyma od serwera zapytanie z typem szyfrowania, którego nie obsługuje, proponowany jest mu inny - czyli renegocjujemy.

Pojawia się tu ryzyko, które możesz zniwelować, pozostając bardzo asertywnym w stosunku do klienta po stronie serwera, który proponuje niebezpieczne sposoby szyfrowania lub brak szyfrowania w ogóle.

Tworząc system IoT, unikaj jak ognia wszelkich protokołów, które nie stosują żadnego szyfrowania w komunikacji. Można tu wyszczególnić m.in.L Telnet, FTP, HTTP czy SMTP. Rozważ również zastosowanie technologii VPN, która znacząco podniesie bezpieczeństwo sieciowe oraz poziom prywatności danych.

Poszukujesz partnera technologicznego do stworzenia cyberbezpiecznego rozwiązania IoT? Zespół Solwitu zrealizował z sukcesem wiele projektów, które wymagały najwyższego stopnia bezpieczeństwa systemów i chętnie podpowie Ci jak to zrobić. Umów się na bezpłatną konsultację!

Komentarze