Funkcjonujący w sieci od lat e-mail z żądaniem okupu powraca. Celem przekrętu jest wmanipulowanie ofiary we wpłatę środków na podany adres portfela kryptowalutowego. Nadawcy mailingu grożą, że w przypadku niezapłacenia okupu, upublicznią przejęte prywatne materiały odbiorcy.

Ponownie przyglądamy się wysyłanej wiadomości i sprawdzamy, czy ten scam nadal jest skuteczny.

SMSy i maile, wyłudzające dane osobowe lub pieniądze, nieustannie trafiają do skrzynek tysięcy użytkowników. Te od “hakerów” są wysyłane już od 2018 roku, jednak ostatnio zaobserwowaliśmy alarmujący wzrost liczby zgłoszeń tego typu.

Wiadomość ewoluowała na przestrzeni lat i w porównaniu z innymi fałszywkami, np. pisanymi Comic Sansem, tłumaczonymi ordynarnie translatorem i pełnymi błędów, wygląda całkiem wiarygodnie. Co ciekawe, użytkownicy otrzymują maile zarówno w języku polskim, jak i angielskim.

Pierwszy kontakt

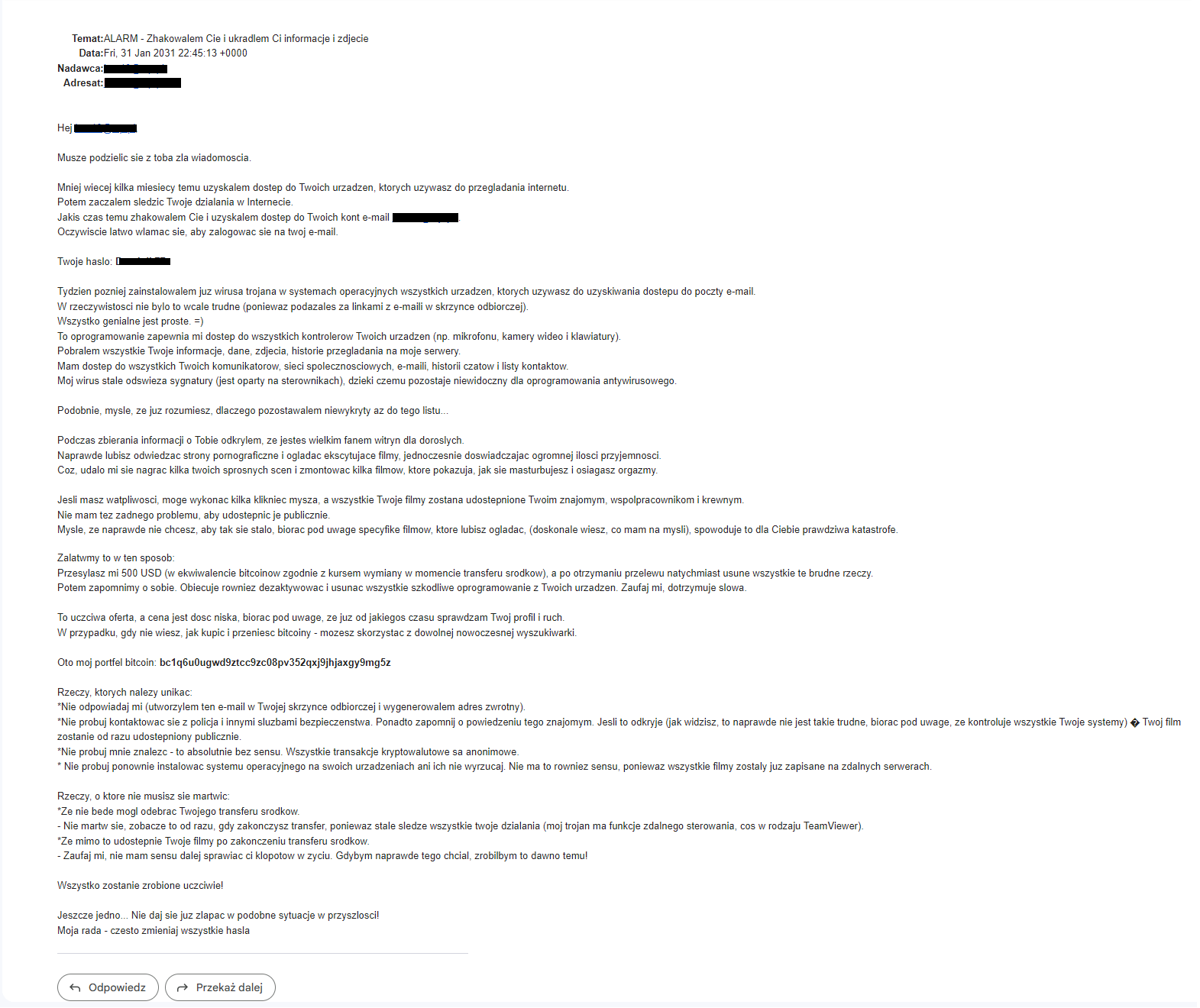

Jeśli trafiłeś na listę dystrybucyjną autorów tego przekrętu, zacznie się od otrzymania nowej wiadomości mailowej, którą zauważysz w swojej skrzynce. Dziwne lub ciekawe może wydać Ci się, że często w polu nadawcy zauważysz własny adres mailowy – jakbyś wysłał wiadomość sam do siebie. Jeszcze bardziej pewnie zaniepokoi Cię temat maila – Zhakowalem Cie i ukradlem Ci informacje i zdjecie. Po wejściu w wiadomość możesz wystraszyć się nie na żarty: zobaczysz ścianę tekstu od rzekomego hakera, w której szczegółowo informuje Cię, że już kilka miesięcy wcześniej udało mu się wgrać na Twoim sprzęcie złośliwe oprogramowanie i od tej pory Twoje poczynania w sieci są skrupulatnie inwigilowane. Nadawca twierdzi, że zdobył dostęp do wszystkich Twoich urządzeń, komunikatorów, portali społecznościowych i kontaktów, a – dzięki wiedzy informatycznej – jego aplikacja działa w ukryciu i niestraszny jej nawet włączony antywirus.

W wiadomości możesz też zobaczyć hasło, które rozpoznasz! Może być aktualne lub starsze, służyć do logowania do skrzynki pocztowej lub ulubionego portalu, jednak czytając nie masz wątpliwości, że to hasło, jakie znasz, kojarzysz, z jakiego korzystasz. Ten fakt zazwyczaj prowadzi do konkluzji, że nadawca nie żartuje, bo ma faktyczną wiedzę na temat Twoich danych.

Dalej oszust informuje, że podczas inwigilacji odkrył Twoje upodobania (prześwietlił strony dla dorosłych, na które zaglądasz), a dzięki dostępowi do kamery udało mu się zgromadzić potencjalnie zawstydzające Cię materiały. Tu zaczyna się szantaż. Prywatne nagranie może trafić do znajomych, rodziny i współpracowników – oszust ma przecież dostęp do Twoich kontaktów, więc rozesłanie go to kwestia kilku kliknięć myszką.

W końcu pojawia się propozycja zapłaty pewnej kwoty w kryptowalucie. Wartości okupu są różne, najczęściej jest to 500$, ale zdarzają się również znacznie wyższe. Przelew ma być wykonany na podany portfel Bitcoin. Po otrzymaniu zapłaty, cyberprzestępca zobowiązuje się do usunięcia kompromitujących Cię materiałów oraz dezaktywacji wirusa.

Wisienką na torcie są rady rodem z filmu gangsterskiego: o zakazie zawiadomienia policji i wybiciu sobie z głowy szukania sprawcy – nadawca ocenia poziom swoich umiejętności hakerskich na tak wysoki, że nikt nie będzie w stanie go namierzyć.

Dlaczego to oszustwo wygląda tak wiarygodnie?

Jak już wspomnieliśmy, w polu nadawcy może pojawić się odbiorca. Najprościej mówiąc, wygląda to tak, jakby ktoś zalogował się na dane konto pocztowe i wysłał maila do samego siebie. Gdyby ktoś przypadkiem pominął ten szczegół, oszust dumnie podkreśla, że włamał się przecież na skrzynkę ofiary.

Takie działanie to spoofing, a zabieg ma uwiarygodnić oszustwo. Kolejnym elementem, który ma utwierdzić odbiorcę w przekonaniu, że naprawdę doszło do kradzieży jego informacji, jest podane w treści wiadomości hasło i fakt, że jest poprawne. Niekoniecznie będzie to klucz dostępowy do konta pocztowego, na które mail został dostarczony, ale może być to hasło, którego ofiara używała lub nadal używa np. na LinkedIn, MySpace lub Canvie.

Uwaga! To nie jest dowód, potwierdzający, że padłeś ofiarą ataku hakerskiego, opisanego w mailu! Najprawdopodobniej pewne Twoje dane zostały kiedyś upublicznione w wyniku dużego wycieku danych ze znanego portalu (Canva, Dailymotion, Morele.net). Twórca maila po prostu bezczelnie wykorzystuje te informacje, by dodać sobie wiarygodności.

W sieci dostępne są narzędzia, dzięki którym możesz sprawdzić czy Twój adres e-mail brał udział w wycieku. Jednym z nich jest strona

haveibeenpwned.com, na której po wpisaniu maila wyświetli się lista miejsc, w których doszło do wypłynięcia podanego adresu. Komunikat doprecyzuje też jaki rodzaj danych został upubliczniony.

Dostałem takiego maila. Czy mam się bać?

Dostałeś takiego maila i zastanawiasz się co robić? Przede wszystkim nie panikuj i pod żadnym pozorem nie wpłacaj żądanego okupu. Otrzymana wiadomość z reguły nie zawiera żadnych linków ani załączników, więc samo jej otwarcie nie stanowi zagrożenia.

Twój komputer nie został zainfekowany złośliwym oprogramowaniem, a haker nie ma dostępu do zawstydzających nagrań z Twoim udziałem.

To dobra wiadomość – informuje Wojciech Łupina, specjalista ds. Cyberbezpieczeństwa z CyberRescue – Zła jest taka, że jeśli w mailu oszust podaje hasło, które rozpoznajesz, to jest ono już „spalone”. Powinieneś je jak najszybciej zmienić wszędzie tam, gdzie go używasz oraz włączyć dwuetapową weryfikację logowania, gdzie masz taką możliwość – dodaje.

Teraz, kiedy już wiesz, że “atak hakerski” to próba wyłudzenia, możesz spokojnie oznaczyć e-mail jako spam lub od razu go usunąć.