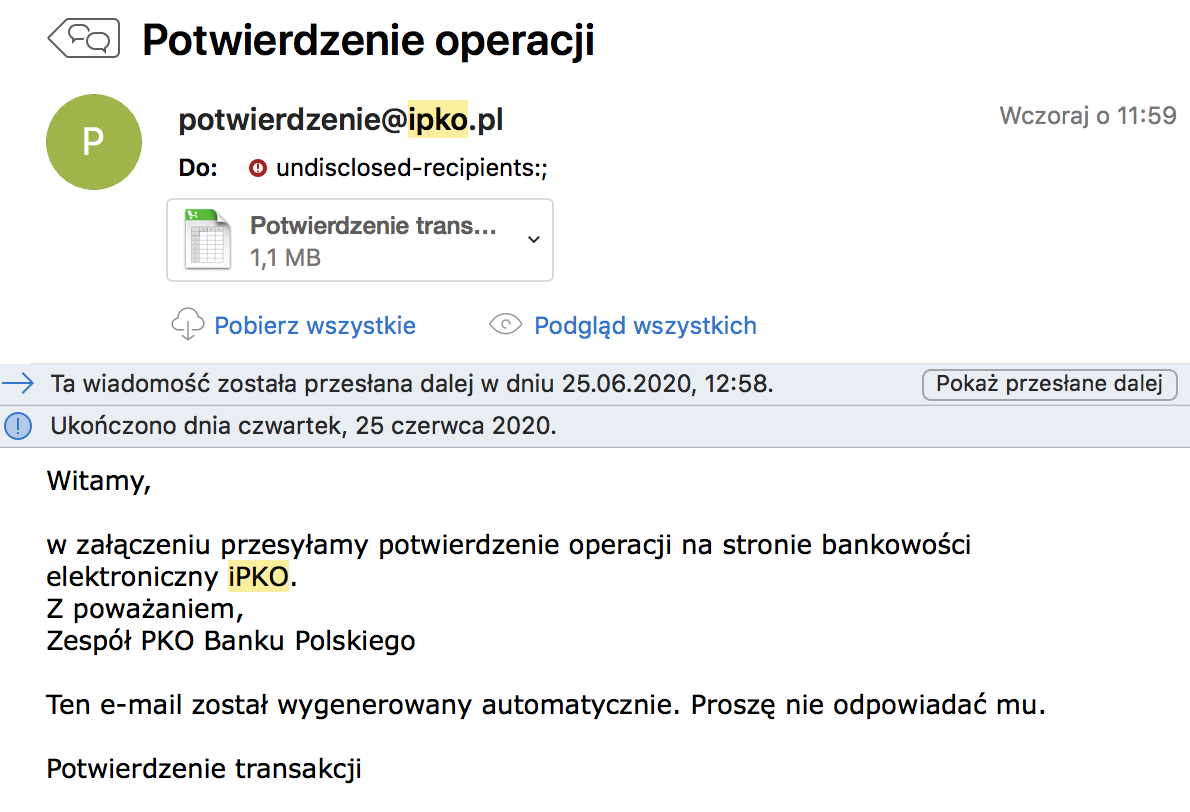

Na naszą firmową skrzynkę mailową trafiła dziwna wiadomość pochodząca od PKO BP. Wiadomość zawiera załącznika w formacie .xls – co już wydaje się podejrzane. Jednak największy problem polega na tym, że wiadomość wydaje się pochodzić z prawdziwego adresu banku!

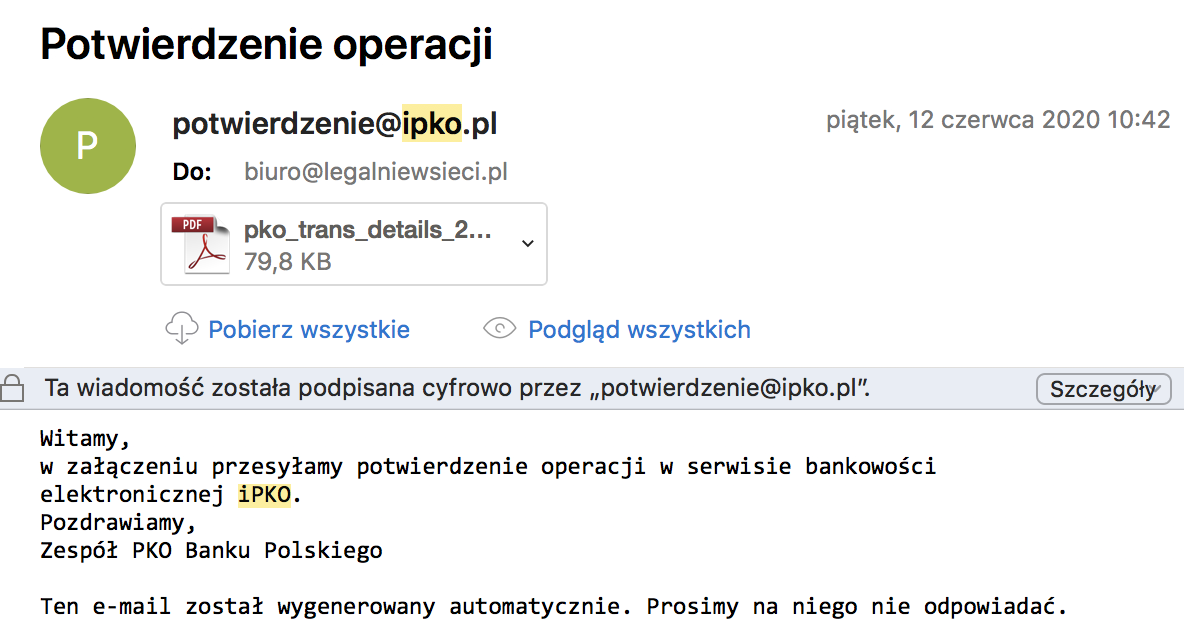

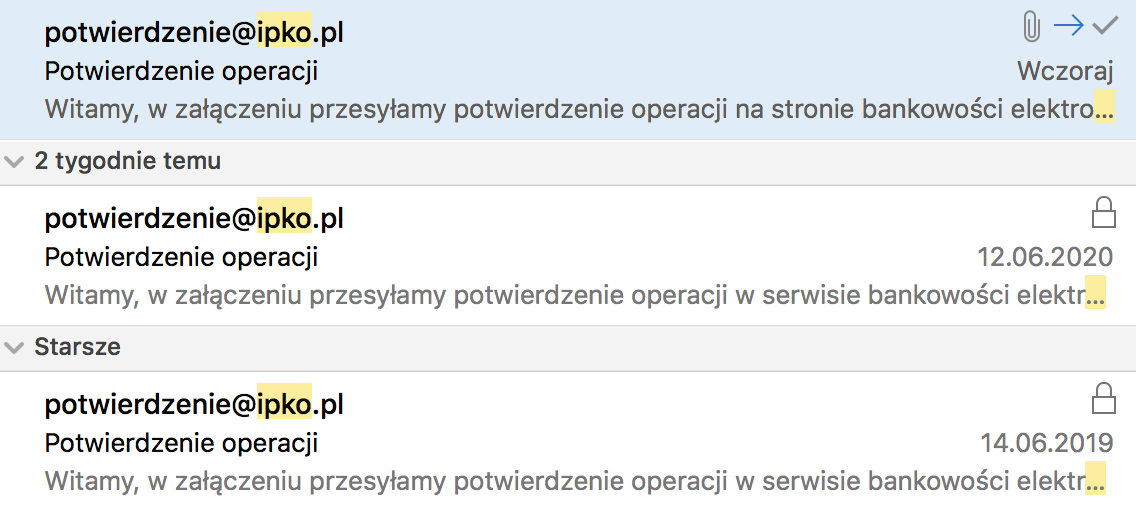

Poniżej zrzuty zarówno wiadomości fałszywej, jak i prawdziwej.

Fałszywa wiadomość zawiera załącznik w formacie .xls i być może łatwiej dalibyśmy się oszukać, gdyby nie błąd językowy w ostatnim zdaniu „Proszę nie odpowiadać mu”.

Prawdziwa wiadomość zawiera załącznik w formacie .pdf i jest poprawnie napisana.

To co łączy obie wiadomości to adres nadawcy, a mianowicie „potwierdzenie@ipko.pl” To sugeruje, że zarówno prawdziwa, jaki fałszywa wiadomość zostały wysłane z jednego adresu mailowego!

Sprawę zgłosiliśmy do PKO BP. Natomiast zawartość fałszywej wiadomości przekazaliśmy do analizy naszemu partnerowi CERT Orange Polska.

Dokładne przyjrzenie się nagłówkom wiadomości (poniżej wybrane) dowodzi, że adres banku został podstawiony przez przestępców. Wiadomość została wysłana przy użyciu serwera pocztowego położonego w Turcji, przy użyciu popularnego oprogramowania do wysyłki maili ze strony WWW (Roundcube Webmail), do szerszej grupy adresatów.

Return-Path:

Delivered-To: biuro@legalniewsieci.pl

Received: from server.asaloto.com.tr (server.asaloto.com.tr [178.211.50.154])

by s2.ohmyhost.pl (Postfix) with ESMTPS id 36A4B641CE3E

for

Received: from webmail.asaloto.com.tr (localhost [IPv6:::1])

by server.asaloto.com.tr (Postfix) with ESMTPSA id B6CCAC0AFF02;

Thu, 25 Jun 2020 12:49:36 +0300 (+03)

From: potwierdzenie@ipko.pl

To: undisclosed-recipients:;

Subject: Potwierdzenie operacji

User-Agent: Roundcube Webmail/1.4.3

W świetle powyższego analiza załączonego pliku xls była już tylko formalnością. To element nowej kampanii phishingowej, przesyłającej ofiary Netwire RAT. RAT, czyli Remote Access Trojan, to oprogramowanie umożliwiające przestępcy zdalny dostęp do zainfekowanego komputera i instalację dodatkowych złośliwych składników. W ostatnich tygodniach aktywność Netwire’a obserwowana jest w USA, gdzie dołączany jest do maili podszywających się pod tamtejszy urząd skarbowy (IRS). Na urządzeniach ofiar instaluje moduły keyloggera (odczytujące wciśnięte przyciski na klawiaturze) oraz usiłuje wykradać poświadczenia logowania do serwisów internetowych.

Komentarze

Adwokat Art. 178A KK Katowice | Serwis Adwokacki

Legalniewsieci.pl © 2025. Realizacja: Bling SH. Kodowanie: weboski.